Принцип работы

Вряд ли найдется такой пользователь, которого бы совершенно не волновала проблема защиты конфиденциальной информации, расположенной на его компьютере. В коммерческой и промышленной сфере на решение этой проблемы тратятся огромные средства, но до сих пор эффективного и при этом недорогого средства, позволяющего защитить компьютерные данные, так и не было найдено.

Система Trusted Platform Module является одной из попыток удовлетворить насущную потребность в подобной технологии. Хотя она и не является панацеей, тем не менее, она способна значительно повысить степень защиты информации как на уровне компьютерных сетей, так и на уровне отдельных компьютеров и прочих устройств, содержащих важные данные.

Trusted Platform Module (TPM, доверенный платформенный модуль) – это программно-аппаратный комплекс для защиты информации. Комплекс может устанавливаться на любые компьютеры и даже на отдельные накопители и мобильные устройства, такие как смартфоны. Чаще всего комплексом TPM оснащаются ноутбуки

Что немаловажно, компьютерные системы, оснащенные аппаратными модулями TPM, стоят не намного дороже, чем аналогичные по характеристикам системы, не оснащенные TPM

Основные свойства данных, которые призвана обеспечить технология TPM:

Стандарт TPM был разработан рядом известных производителей программного и аппаратного обеспечения, в число которых входят Microsoft, HP, Intel, IBM. Впоследствии к их числу присоединились такие компании, как Sun, AMD, Sony и Verisign.

Использование TPM позволяет предотвратить взлом компьютера и утечку важной информации, заражение его троянскими программами и вирусами, сохранить целостность лицензионного программного обеспечения, обеспечить защиту сетевого трафика. Система TPM может гарантировать защиту ПО от модификации, а также защиту данных от копирования

Накопители, поддерживающие систему TPM, способны осуществлять аппаратное шифрование данных, что обеспечивает защиту конфиденциальной информации. При авторизации пользователя в системе TPM могут использоваться различные методы, в том числе и биометрические, такие, как сканирование отпечатков пальцев.

Спецификация TPM позволяет использовать как полностью программную, так и аппаратно-программную реализацию технологии. На практике в большинстве случае используется второй вариант, как дающий наибольшую степень защиты.

Основой системы TPM является специальный чип, встроенный в материнскую плату. Этот чип, который часто называется криптографическим процессором или просто криптопроцессором, содержит необходимые для защиты информации программные и аппаратные средства. Его назначение – хранить и генерировать ключи, производить ассиметричное шифрование и хэширование данных. Микросхемы криптопроцессоров на сегодняшний день изготавливаются многими производителями и установлены на миллионах компьютеров.

При загрузке компьютера с установленной системой TPM при помощи криптопроцессора производится проверка на идентичность всех основных компонентов компьютера, как аппаратных, так и программных, таких, как BIOS и операционная система. В случае успеха подобной проверки компьютер считается работающим в так называемом проверенном состоянии. В этом состоянии могут исполняться любые приложения, в том числе, и те, которые требуют защиты и сохранения конфиденциальности данных, а также может осуществляться доступ к зашифрованным данным.

На программном уровне для работы TPM необходима поддержка технологии со стороны операционной системы, а также наличие специального программного обеспечения. Технология Trusted Platform Module поддерживается большинством современных операционных систем линейки Windows, начиная с Windows XP SP2, а также современными версиями Linux.

Опция Trusted Platform Module позволяет включить в BIOS поддержку данной технологии. Она доступна лишь в том случае, если материнская плата компьютера оснащена криптопроцессором-микросхемой TPM. Выбор значения Enabled позволяет пользователю включить эту микросхему, а значения Disabled – выключить.

Какие виртуальные машины предпочитают использовать сегодня?

Их достаточно большое количество. Но наиболее популярными вариантами считаются следующие:

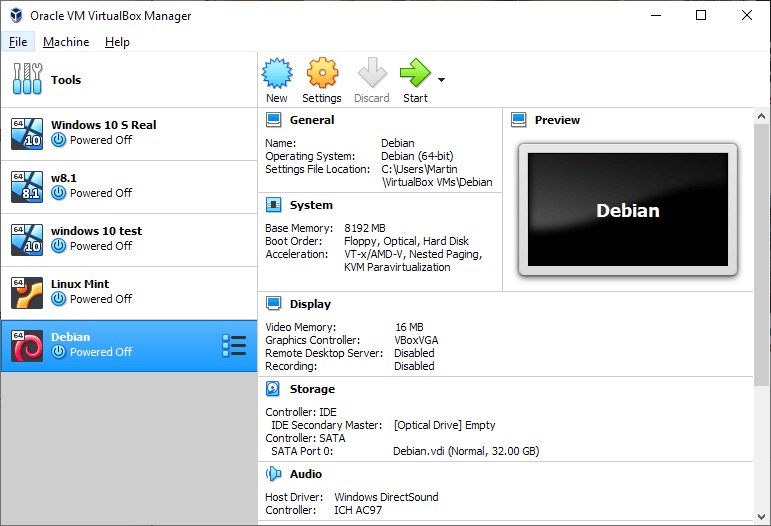

VirtualBox

Этот продукт легко интегрируется с практически со всеми современными операционными системами. То есть, его можно запускать, если изначально на компе стоит Виндовс, Линукс, ОС Мак и так далее.

Поддерживает как 32-разрядную, так и 64-рязряднуцю систему.

VMware

Считается одним из лучших вариантов VM на сегодняшний день. Поддерживает все основные современные технологии. Например, спокойно работает с USB 3.0.

Единственный недостаток – она платная. Можно пользоваться и бесплатным вариантом, но в нем основной функционал будет изрядно урезан.

Microsoft Virtual PC

Полностью бесплатная оболочка. Правда, исходя из названия, сразу же можно выявить один недостаток. А именно, возможность работы только с ОС Microsoft Windows. Никаких Linux или Mac установить таким образом не получится.

Что такое TPM модуль и для чего он используется?

TPM (Trusted Platform Module) – это специальный модуль, который встроен в материнскую плату компьютера и отвечает за криптографическое шифрование персональных данных. Каждый TPM чип имеет уникальный идентификатор, который является ключом шифрования и его нельзя подделать.

Тут может возникнуть вопрос – зачем нужен TPM модуль, если шифровать данные можно при помощи функции BitLocker?

Да, это так, однако в случае использования BitLocker все операции шифрования выполняет центральный процессор, в то время, как при использовании модуля TPM процессор не занят шифрованием и может выполнять другие задачи пользователя.

Помимо прочего, TPM модуль можно использовать в качестве идентификатора пользователя в сети, TPM модуль может служить подтверждением компьютера в разносторонних сервисах, предотвращать несанкционированные изменения конфигурации компьютера, а также защищать компьютер от некоторых видов вирусов, которые запускаются еще до загрузки операционной системы (bootkit и rootkit).

Фактически TPM модуль — это своеобразный паспорт вашего компьютера, который нереально подделать.

На сегодняшний день последней версией чипа безопасности является TPM 2.0.

Как включить AMD CPU fTPM в BIOS

Поддержка AMD CPU fTPM – это достаточно новая функция, которая появилась в BIOS материнских плат относительно недавно. На платах для процессоров AMD она присутствует начиная с первого поколения Ryzen (чипсеты AMD 300). Если такая функция есть на вашей плате, то ее нужно включить вручную, так как по умолчанию она отключена.

Из-за значительных отличий в BIOS разных производителей, процесс включения fTPM также сильно отличается от одной материнской платы к другой. Ниже мы рассмотрим несколько примеров, как включить AMD CPU fTPM на платах от GIGABYTE, ASUS, ASRock и MSI.

GIGABYTE

На материнских платах GIGABYTE для процессоров AMD программная эмуляция работает с чипсетами AMD 300-й, 400-й, 500-й и TRX40-й серии. Для включения данной функции нужно зайти в BIOS и перейти в раздел «Settings – Miscellaneous – AMD CPU fTPM».

На платах GIGABYTE AOURUS данная функция может быть доступна в разделе «Settings – AMD CPU fTPM».

Подробнее в статье:

Как включить TPM на GIGABYTE

ASUS

На платах ASUS для процессоров AMD программная эмуляция модуля TPM доступна с чипсетами AMD 300, 400, 500, TRX40 и WRX80. Для активации этой функции нужно открыть настройки BIOS и перейти в раздел «Advanced – AMD fTPM configuration – Firmware TPM»

Подробнее в статье:

Как включить TPM на ASUS

MSI

На материнских платах от MSI для процессоров AMD программная эмуляция поддерживается с чипсетами AMD 300, 400, 500, TRX40 и X399. Чтобы включить данную функцию нужно перейти в настройки BIOS и открыть раздел «Settings – Security – Trusted Computing – AMD fTPM switch – AMD CPU fTPM»

Подробнее в статье:

Как включить TPM на MSI

ASRock

На платах от ASRock для процессоров AMD программная эмуляция TPM должна присутствовать как минимум на чипсетах AMD 300, 400, 500. Для включения этой функции нужно открыть BIOS и перейти в раздел «Advanced – CPU Configuration – AMD fTPM Switch».

Если у вас Ryzen 1-го поколения или новее, но вы не можете найти опцию включения fTPM в BIOS, то вам нужно обратиться к инструкции к материнской плате. Там должно быть описано расположение этой опции.

Подробнее в статье:

Как включить TPM на ASRock

Отключить функцию fTPM через BIOS

Исправить это сейчас!Исправить это сейчас!

Для восстановления поврежденной системы необходимо приобрести лицензионную версию Reimage Reimage.

Если вы можете войти в Windows, но продолжаете получать сообщение, вы можете попробовать отключить функцию fTPM через BIOS.

- Доступ BIOS нажав F8, F10, F12, Del, Esc или другую кнопку при загрузке системы (точные инструкции можно получить у производителя ноутбука или материнской платы)

- Оказавшись внутри, пройдите в Расширенные настройки / конфигурация ЦП раздел

- Ищите разделы вроде Поддержка устройств безопасности или просто fTPM

- Убедитесь, что выбран вариант выключен и начать сначала ваш компьютер.

2Инициализация модуля TPM в Windows

Осталось инициализировать чип в операционной системе. Для этого нужно открыть оснастку управления модулем TPM. Нажмите кнопки Windows+R (откроется окно «Выполнить»), введите в поле ввода tpm.msc и нажмите «Ввод». Запустится оснастка «Управление доверенным платформенным модулем (TPM) на локальном компьютере».

Здесь, кстати, можно почитать дополнительную информацию – что такое TPM, когда его нужно включать и выключать, менять пароль и т.д.. Хороший цикл статей, посвящённый TPM, есть на сайте Microsoft.

В правой части оснастки находится меню действий. Нажмите «Инициализировать TPM…». Если эта возможность не активна, значит, ваш чип уже инициализирован. Если он инициализирован не вами, и вы не знаете пароль владельца, то желательно выполнить сброс и очистку памяти модуля, как описано в предыдущем пункте.

Оснастка для управления чипом TPM

Когда запустится мастер инициализации TPM, он предложит создать пароль. Выберите вариант «Автоматически создать пароль».

Инициализация модуля TPM через оснастку

Программа инициализации модуля TPM сгенерирует пароль. Сохраните его в файле или распечатайте. Теперь нажмите кнопку «Инициализировать» и немного подождите.

Пароль TPM сгенерирован, инициализация

По завершении программа сообщит об успешной инициализации модуля. После завершения инициализации все дальнейшие действия с модулем – отключение, очистка, восстановление данных при сбоях, сброс блокировки – будут возможны только с помощью пароля, который вы только что получили.

Пароль владельца для TPM создан

Теперь действие инициализации стало неактивным, зато появилась возможность отключить TPM, сменить пароль владельца и сбросить блокировку модуля, если это произошло (модуль блокирует сам себя для предотвращения мошенничества или атаки).

Инициализация TPM завершена

Собственно, на этом заканчиваются возможности управления модулем TPM. Все дальнейшие операции, которые будут требовать возможности чипа, будут происходить автоматически – прозрачно для операционной системы и незаметно для вас. Всё это должно быть реализовано в программном обеспечении. В более свежих операционных системах, например Windows 8 и Windows 10, возможности TPM используются более широко, чем в более старых ОС.

Принцип работы

Вряд ли найдется такой пользователь, которого бы совершенно не волновала проблема защиты конфиденциальной информации, расположенной на его компьютере. В коммерческой и промышленной сфере на решение этой проблемы тратятся огромные средства, но до сих пор эффективного и при этом недорогого средства, позволяющего защитить компьютерные данные, так и не было найдено.

Система Trusted Platform Module является одной из попыток удовлетворить насущную потребность в подобной технологии. Хотя она и не является панацеей, тем не менее, она способна значительно повысить степень защиты информации как на уровне компьютерных сетей, так и на уровне отдельных компьютеров и прочих устройств, содержащих важные данные.

Trusted Platform Module (TPM, доверенный платформенный модуль) – это программно-аппаратный комплекс для защиты информации. Комплекс может устанавливаться на любые компьютеры и даже на отдельные накопители и мобильные устройства, такие как смартфоны. Чаще всего комплексом TPM оснащаются ноутбуки

Что немаловажно, компьютерные системы, оснащенные аппаратными модулями TPM, стоят не намного дороже, чем аналогичные по характеристикам системы, не оснащенные TPM

Основные свойства данных, которые призвана обеспечить технология TPM:

- Защита

- Целостность

- Безопасность

- Авторство

Стандарт TPM был разработан рядом известных производителей программного и аппаратного обеспечения, в число которых входят Microsoft, HP, Intel, IBM. Впоследствии к их числу присоединились такие компании, как Sun, AMD, Sony и Verisign.

Использование TPM позволяет предотвратить взлом компьютера и утечку важной информации, заражение его троянскими программами и вирусами, сохранить целостность лицензионного программного обеспечения, обеспечить защиту сетевого трафика. Система TPM может гарантировать защиту ПО от модификации, а также защиту данных от копирования

Накопители, поддерживающие систему TPM, способны осуществлять аппаратное шифрование данных, что обеспечивает защиту конфиденциальной информации. При авторизации пользователя в системе TPM могут использоваться различные методы, в том числе и биометрические, такие, как сканирование отпечатков пальцев.

Спецификация TPM позволяет использовать как полностью программную, так и аппаратно-программную реализацию технологии. На практике в большинстве случае используется второй вариант, как дающий наибольшую степень защиты.

Основой системы TPM является специальный чип, встроенный в материнскую плату. Этот чип, который часто называется криптографическим процессором или просто криптопроцессором, содержит необходимые для защиты информации программные и аппаратные средства. Его назначение – хранить и генерировать ключи, производить ассиметричное шифрование и хэширование данных. Микросхемы криптопроцессоров на сегодняшний день изготавливаются многими производителями и установлены на миллионах компьютеров.

При загрузке компьютера с установленной системой TPM при помощи криптопроцессора производится проверка на идентичность всех основных компонентов компьютера, как аппаратных, так и программных, таких, как BIOS и операционная система. В случае успеха подобной проверки компьютер считается работающим в так называемом проверенном состоянии. В этом состоянии могут исполняться любые приложения, в том числе, и те, которые требуют защиты и сохранения конфиденциальности данных, а также может осуществляться доступ к зашифрованным данным.

На программном уровне для работы TPM необходима поддержка технологии со стороны операционной системы, а также наличие специального программного обеспечения. Технология Trusted Platform Module поддерживается большинством современных операционных систем линейки Windows, начиная с Windows XP SP2, а также современными версиями Linux.

Опция Trusted Platform Module позволяет включить в BIOS поддержку данной технологии. Она доступна лишь в том случае, если материнская плата компьютера оснащена криптопроцессором-микросхемой TPM. Выбор значения Enabled позволяет пользователю включить эту микросхему, а значения Disabled – выключить.

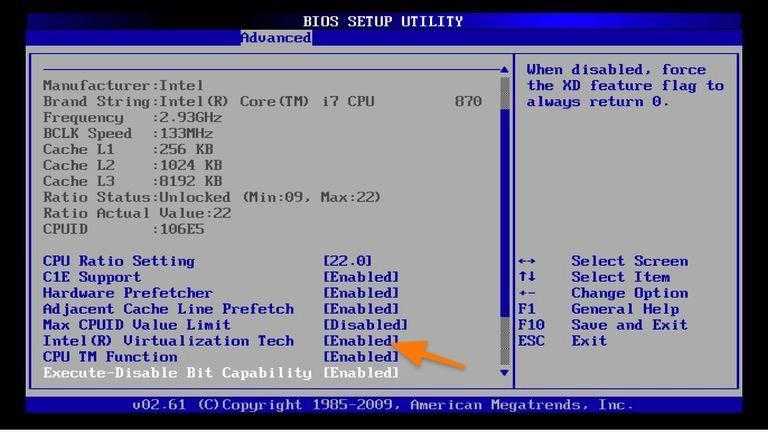

Как включить Intel Virtualization Technology

Не отклоняйтесь от инструкций, чтобы потом не оказаться с нерабочим компьютером.

- Сначала выключаем и заново включаем компьютер. Для этого открываем меню «Пуск», кликаем по кнопке питания и выбираем пункт «Перезагрузить»

- На ранней стадии загрузки компьютера, нажимаем на одну из клавиш для запуска BIOS.

- Оказавшись в BIOS, переходим во вкладку Advanced. Это расширенные настройки.

- Переходим в подменю CPU Configuration.

Вот подпункт меню, который нам нужен

Ищем в списке опцию Intel (R) Virtualization Tech. Выделяем ее курсором (перемещаясь с помощью клавиш-стрелок).

Название технологии будет изменено, если у вас чип с поддержкой VT-d

- В открывшемся окошке выбираем вариант Enabled.

- Потом нажимаем на F10.

На этом все. Вы включили технологию виртуализации, поддерживаемую вашим компьютером. Теперь можно поэкспериментировать с виртуальными машинами.

Настройка UEFI BIOS: пошаговая инструкция

Практически любой современный пользователь ПК знает, что иногда вместо операционной системы для настройки компьютера бывает крайне необходимо изменять некоторые параметры первичных систем ввода/вывода BIOS/UEFI. К сожалению, далеко не всегда опции, установленные по умолчанию, отвечают всем требованиям в плане корректной работы оборудования, а очень часто, например, при установке новой операционной системы со съемного накопителя, без вмешательства пользователя не обойти и вовсе.

Но вот тонкая настройка BIOS/UEFI многим рядовым пользователям может показаться несколько сложной, поэтому стоит рассмотреть некоторые важные моменты, связанные с установкой требуемых опций. Абсолютно все параметры, которые можно найти в первичных системах, рассматривать не будем (да это и не нужно), а остановимся только на наиболее важных моментах, знание и понимание которых позволит оптимизировать пользовательский компьютер или ноутбук в наиболее полной мере.

TPM против PTT

Итак, как мы уже установили, ваш компьютер может поддерживать TPM, даже если для него нет специального чипа. Это возможно, потому что многие процессоры фактически включают TPM в свои микропрограммы.

Торговая марка Intel для этого метода микропрограмм — Platform Trust Technology (PTT). Intel начала включать эту запатентованную технологию, начиная с процессоров 4-го поколения, где-то в 2013 году.

С другой стороны, процессоры AMD (особенно итерации Ryzen) включают аналогичную технологию прошивки с поддержкой TPM, называемую fTPM.

Если вы посмотрите на картину в целом, Microsoft вполне разумно с требованиями безопасности для Windows 11 — они могли бы ограничить Windows 11 аппаратными TPM, но это устранило бы огромную часть текущего потенциального рынка для Windows 10.

А поскольку микропрограммный модуль TPM разрешен, у вас не должно возникнуть проблем с установкой Windows 11, если ваш процессор не старше 7-8 лет.

Как проверить наличие чипа доверенного платформенного модуля (TPM) в Windows 10

Оглавление

Когда дело доходит до аппаратного обеспечения на ПК, пользователи склонны смотреть на спецификации, такие как RAM, CPU, GPU, модель материнской платы и, если вы смотрите на жесткие диски вместо твердотельных накопителей, на их скорость и емкость.

Одним из крошечных аппаратных компонентов, о которых вы можете не знать, является чип Trusted Platform Module или TPM. Это не сделает ваш компьютер быстрее или повысить производительность.

Устройство в основном делает вашу систему более защищенной и часто рекламируется для компьютеров бизнес-класса. Вот как можно проверить, есть ли на вашем компьютере чип Trusted Platform Module (TPM).

Как войти в BIOS компьютера

Самый простой и распространенный способ входа в BIOS – это использование специальной клавиши входа в BIOS.

Когда вы включаете компьютер из выключенного состояния, он всегда проходит процедуру диагностики, которая называется POST (самопроверка при включении).

Если вы нажмёте специальную клавишу до завершения цикла POST, вы попадёте на экран BIOS, а не на свою операционную систему.

В зависимости от того, как настроен ваш компьютер, цикл POST занимает несколько секунд или будет настолько быстрым, что вы даже не заметите его.

Чтобы убедиться, что вы каким-то образом не упустите это «окно возможностей», обычной практикой является многократное нажатие клавиши BIOS с того момента, как вы нажмёте кнопку питания, до тех пор, пока не появится экран BIOS.

Примерно так мы выглядим, когда многократно нажимаем клавишу входа в BIOS

Примечание. Если ваша система не регистрирует какие-либо нажатия клавиш во время цикла POST, вам придётся использовать альтернативный метод. Подробнее об этом ниже.

Как упоминалось ранее, разные производители материнских плат используют разные ключи для входа BIOS. Это становится ещё более запутанным, когда вы добавляете в уравнение ноутбуки.

Чаще всего используются клавиши DEL или F2, и иногда вы можете увидеть, какую клавишу вы должны нажать, из небольшой строки текста, которая появляется на экране во время цикла POST.

Если нет, вы также можете обратиться к инструкции по эксплуатации вашей материнской платы, чтобы узнать, какая клавиша предназначена для входа в BIOS.

Это может показаться странным, но тот факт, что две материнские платы производятся одним и тем же производителем, не означает, что они автоматически используют один и тот же ключ BIOS.

Вот список самых популярных производителей материнских плат вместе с клавишами, которые они чаще всего назначают для входа в BIOS:

- ASRock: DEL или F2

- ASUS: DEL или F2

- Acer: DEL или F2

- Dell: F12 или F2

- ECS: DEL

- Gigabyte (и Aorus): DEL или F2

- HP: F10

- Lenovo: F2 или Fn + F2 (ноутбуки), F1 (настольные компьютеры), Enter + F1 (ThinkPads)

- MSI: DEL

- Microsoft Surface: нажмите и удерживайте кнопки питания и увеличения громкости

- Samsung: F2

- Toshiba: F2

- Zotac: DEL

Если вы хотите быть абсолютно уверенным, вы также можете нажать две или более наиболее популярных клавиш в быстрой последовательности. Таким образом, одна из них должна сработать!

Использование расширенного запуска Windows

Если по какой-то причине вы не можете войти в BIOS во время вышеупомянутого цикла POST, вы будете рады узнать, что Windows предлагает обходное решение.

Расширенное меню запуска в Windows 10/11 предназначено для устранения неполадок и, к счастью, его также можно использовать для входа в BIOS:

- Найдите дополнительные параметры запуска в настройках Windows. Вы можете легко найти это, выполнив поиск «изменение расширенных параметров запуска» в меню «Пуск» и щёлкнув соответствующий результат.

- Когда вы дойдёте до панели настроек, нажмите кнопку Перезагрузить сейчас. Это перезагрузит ваш компьютер, используя расширенный запуск.

- Теперь, когда вы попали в расширенное меню запуска, нажмите «Поиск и устранение неполадок». Это откроет подменю со встроенными функциями устранения неполадок Windows.

- Выберите «Дополнительные параметры».

- Нажмите «Параметры встроенного ПО UEFI», а затем перезагрузите компьютер, чтобы подтвердить свой выбор. После перезагрузки вас встретит BIOS вашей системы.

Что такое TPM и почему он мешает расшифровать диск

Trusted Platform Module (TPM) — технология безопасности, представленная в виде дополнительного чипа, распаянного или установленного на материнской плате компьютера. Несмотря на то что официально устройства с TPM в Россию не поставляются, так как содержат несертифицированные средства шифрования, технология присутствует в большинстве ноутбуков. Чип TPM либо распаян на материнской плате (но не активирован в BIOS), либо, что случается гораздо чаще, присутствует в «виртуальном» виде благодаря использованию платформы Intel PTT (Intel Platform Trust Technology).

Для пользователя и операционной системы практической разницы между этими подходами нет, однако с точки зрения уязвимостей и их эксплуатации разница существует.

Если рассматривать модуль TPM в качестве аппаратного «довеска», то он состоит из криптографического процессора и встроенной памяти небольшого объема. При этом криптографический сопроцессор не используется для шифрования данных — как, например, это сделала Apple с чипом T2.

В рамках модели безопасности TPM основная функция чипа заключается в безопасном хранении и генерации криптографических ключей, а также аппаратном контроле за легитимностью их использования исключительно доверенными агентами. В типичной конфигурации в роли доверенного агента выступает операционная система Windows, причем не любая, а именно та, в которой был сгенерирован конкретный криптографический ключ.

Разумеется, как самой операционной системе, так и ее компонентам и приложениям доступны интерфейсы для работы с TPM и ключами шифрования — что тем не менее не означает полной бесконтрольности.

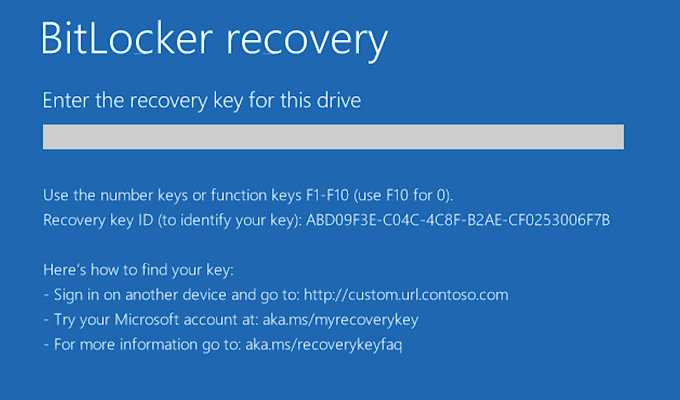

Почему одни диски, зашифрованные BitLocker, можно взломать методом перебора, в то время как другие, точно такие же, нельзя? Мешает то, что пароль в таких дисках не используется вовсе, — перебирать‑то, собственно, нечего. Ключ шифрования хранится в аппаратном модуле TPM, и именно этот модуль будет решать, выдать ключ по запросу, отказать в доступе или вовсе заблокировать чип, заставив расшифровывать контейнер другим способом. (В скобках замечу, что «другой способ» — это резервный ключ, так называемый ключ восстановления доступа, он всегда сохраняется при создании тома или на диске, или в облаке Microsoft, или в Active Directory. Зашифрованный этим ключом ключ шифрования диска также сохраняется в заголовке тома BitLocker.)

Если ты сталкивался с экраном наподобие того, который приводится ниже, ты поймешь, о чем идет речь.